Edellisessä postauksessa BTB Projekti: T-Pot hunajapurkki laitoimme toimintaan T-Pot hunajapurkin ja ensimmäisten 15 min aikana saimme jo napattua talteen paljon dataa hyökkääjistä. Entäpä jos haluaisimme hieman rajatumpaa tietoa siitä, kuka ei ole jo valmiiksi tunnistettu pahantahtoinen IP?

Käytämme seuraavassa Cloudflaren palveluita rajoittamaan skannereita, online-palomuurin tavoin. Asetuksella tavoittelemme seuraavaa:

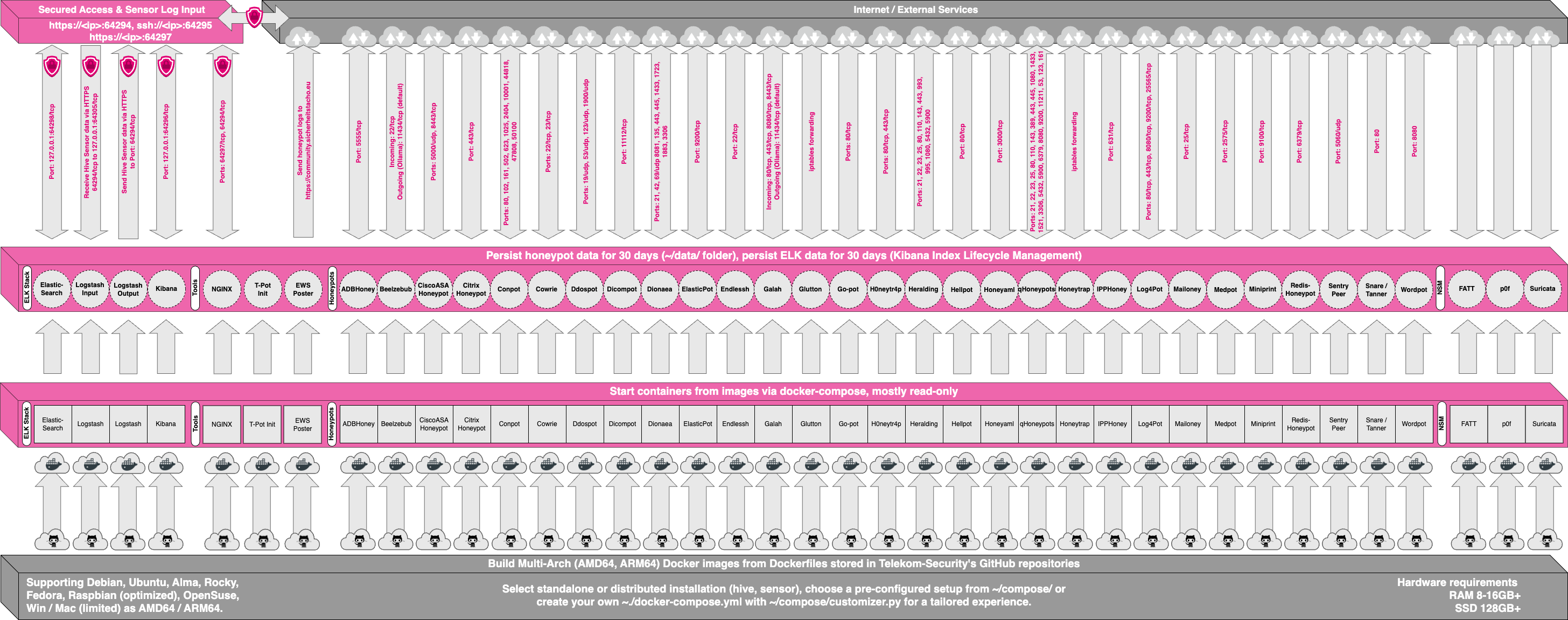

- Teemme caliban.fi domainille alidomainin, johon tuleva liikenne (osa siitä) ohjataan Cloudflaren palveluiden kautta

- Cloudflarella asetamme palvelun suodattamaan jo tunnettua haittaliikennetta (1. palomuuri)

- Kerromme Google Cloudissa että T-Pot saa ottaa vastaan liikennettä vain Cloudflarelta (2. palomuuri), poislukien hallintapuoli johon voi ottaa yhteyttä vapaammin.

- Julkaisemme aliodomainin tiedot, jotta hyökkääjät saavat sen tietoonsa ja voivat kokeilla honeypottia.

- Meidän pitäisi nyt vähemmän tietoa, mutta se on hieman arvokkaampaa. Nyt tietoja voi käyttää osana hälytyksiä tai omaa suodatusta.

Cloudflare

Cloudflare tarjoaa harrastajille ilmaiseksi maksuttomia palveluita, mm dns-hallintaan ja sivuston suojaukseen. Heille tästä on etua, koska heidän varsinainen liiketoimintansa on CDN-palvelut.

https://www.cloudflare.com/plans/

Teemme aluksi Cloudflaren palveluissa alidomainin webstore.caliban.fi, joka ohjataan honeypotin Google Cloud IP-osoitteeseen, proxytettuna. Tämä tarkoittaa sitä että liikenne kiertää Cloudflaren kautta. Toinen vaihtoehto on pelkkä dns-ohjaus, joka on hyvä esim hallintapaneelin osoitteelle.

Huom! Cloudflare ei välitä eteenpäin kaikkia portteja, joten T-Potin mahdollisista porteista 1-64000, vain tietyt toimivat ilman edelleenohjauksia Google Cloudin puolella (https://cloud.google.com/compute/docs/protocol-forwarding).

HTTP ports supported by Cloudflare:

- 80

- 8080

- 8880

- 2052

- 2082

- 2086

- 2095

HTTPS ports supported by Cloudflare:

- 443

- 2053

- 2083

- 2087

- 2096

- 8443

Tässä tapauksessa emme tee porttien uudelleenohjauksia heti alkuun, koska olemme kiinnostuneita porteista 80 ja 443. Nämä osuvat Citrix Honeypotin ja Dionean porttiosoitteisiin. Alla näkyvät kaikki T-Potin käyttämät portit.

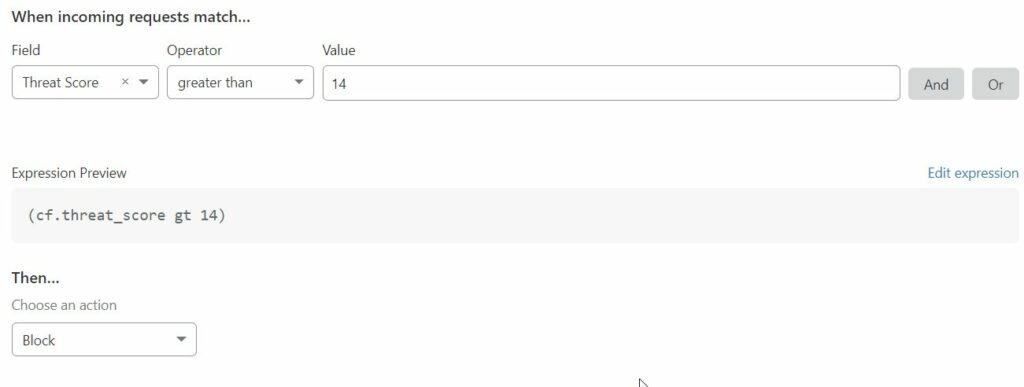

Cloudflaren puolella voidaan nyt asettaa rajoituksia koko domainin suojaukseen (Firewall->Rules). Oletuksena meillä on jo ollut päällä tietyn tunnistetun riskitason ylittävien IP-osoitteiden automaattinen blokkaus.

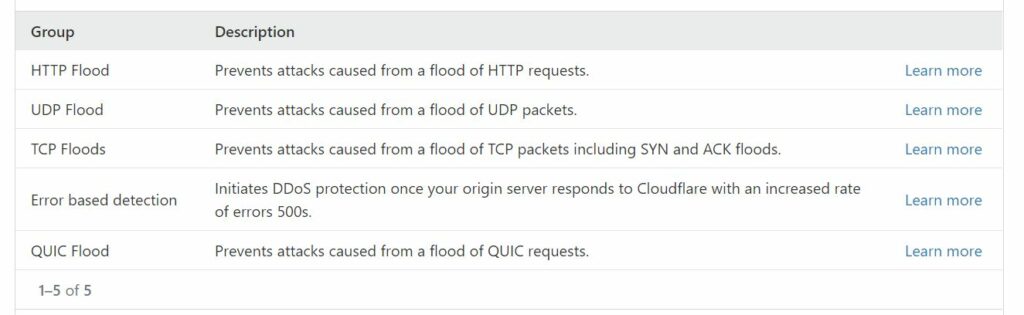

Lisäksi palvelussa on päällä automaattisia DDoS suojauksia (Firewall- Managed Rules). Näitä säätämällä voidaan saapuvaa liikennettä kuristaa tarpeen mukaan. Samalla nähdään mikä on sopiva taso, jossa normaalit käyttävät vielä pääsevät sisään.

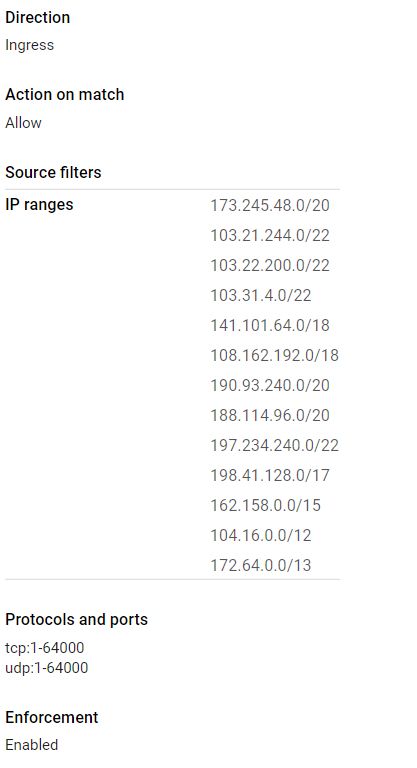

Googlen puolella meillä on aikaisemmin sallittu kaikki liikenne kaikista porteista. Nyt rajoitetaan sitä vain portteihin 1-64000 koskien, sallien vain proxytetty Cloudflaren liikenne (VPC Network-> Firewall).

Osoitteet löytyvät seuraavasta osoitteesta:

https://www.cloudflare.com/ips/

Lisäksi meidän tulee sallia T-Potin hallintaan portit 64295-64297. Nämä voi joko asettaa sallituksi omaan osoitteeseen tai kaikkialta. T-Potissa voi asettaa omalle tunnukselleen myös monivaiheisen tunnistautumisen, joka suojaa palvelua.

Huomaa että koska Cloudflare ei proxytettuna välitä näitä portteja eteenpäin, joudumme näille tekemään myös oman dns-ohjauksen ilman proxyä tai käyttämään IP-osoitetta hallintaan. Lisäksi pitää muistaa tällöin ettei näihin portteihin liikenne tule Cloudflaren kautta.

Jos olemme nyt onnistuneet, vastaa osoite https://webstore.caliban.fi hyökkääjille. Sivusto vaihtuu uudelleenkäynnistyksen yhteydessä.

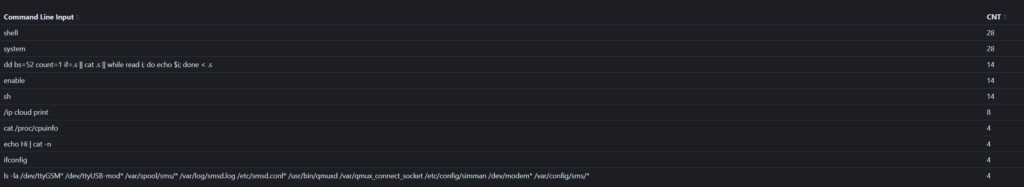

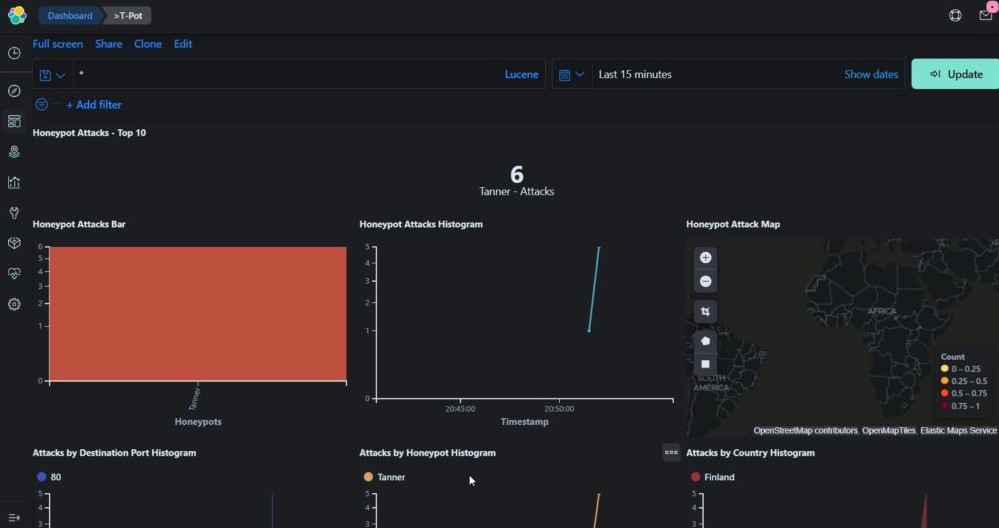

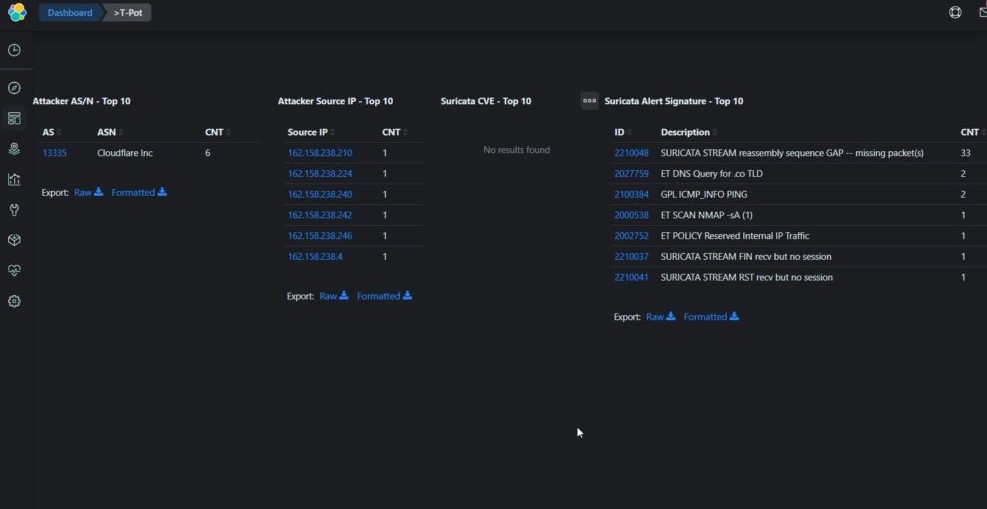

T-Potin puolella puolestaan näkyy nyt paljon vähemmän tapahtumia, mutta nyt ne on suodatettu vastaamaan todellisempaa tilannetta. Koska kaikki liikenne tulee nyt Cloudflaren kautta, ei IP-tiedoilla ole arvoa, mutta käytetyt tekniikat ja kohteet on helpompi nähdä.

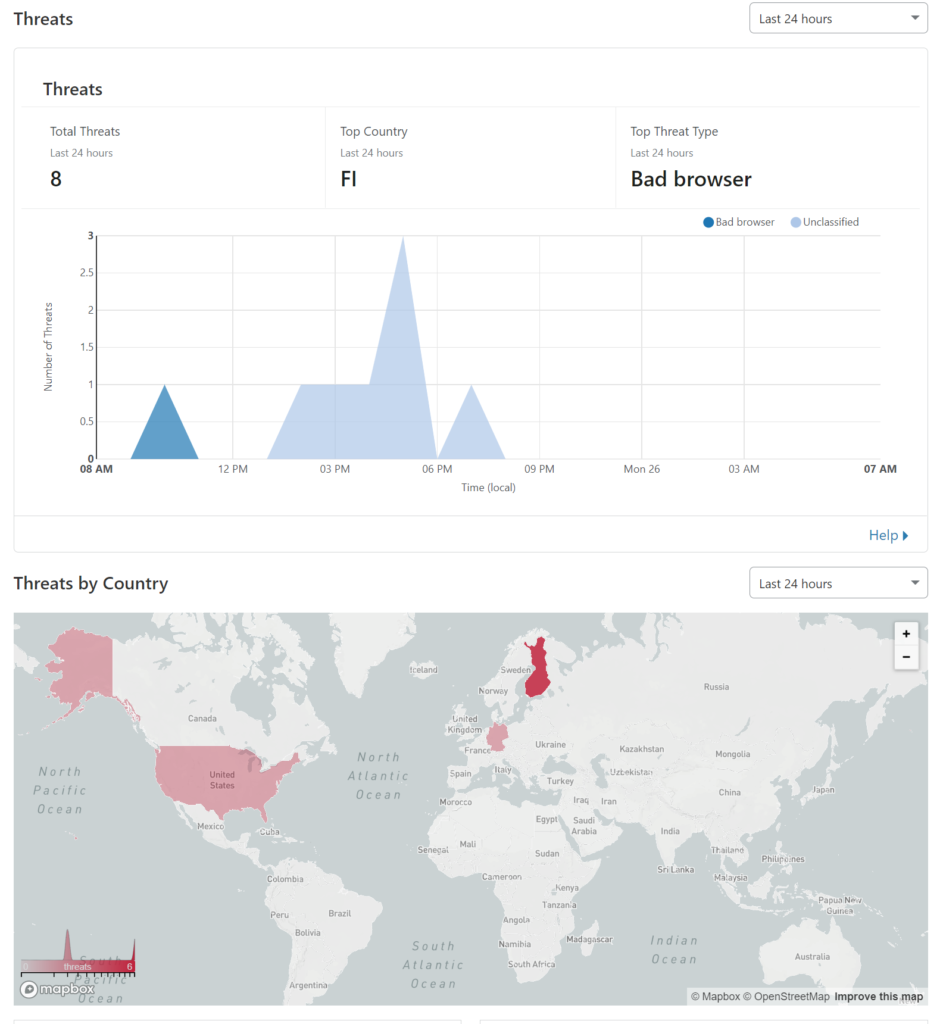

Cloudflare näyttää myös jonkinverran tietoa omista suodatuksistaan.

Loppusanat

Rajoittamalla honeypotin liikennettä saadaan hieman siivottua automaattisia skriptejä pois ja tarkennettua honeypotin fokusta. Koska T-Pot on helppo ja nopea asentaa, voi asennuksia tehdä useita ja ajaa samaan aikaan erilaisia konfiguraatioita erilaisia uhkia vastaan. Cloudflaren tapauksessa simuloidaan hyökkäyksiä harrastajan verkkosivustoa kohtaan. Tyypillisesti hyökkääjä näyttää olevan formeja väärinkäyttävä spammeri ja satunnainen oletuskirjautumisten kokeilija.