Johdanto

Eikö olisi kiinnostavaa katsella kuinka palveluihin koitetaan murtautua ja mitä haavoittuvuuksia milloinkin koitetaan käyttää hyväksi? Honeypottien, eli hunajapurkkien avulla tämä on mahdollista turvallisesti. Niiden sisältämät palvelut näyttävät oikeilta, mutta eivät päästä hyökkäjää eteenpäin ja antavat samalla puolustautujalle lisätietoa mistä osoitteista ja millä tekniikoilla palveluihin koitetaan päästä käsiksi.

- Tavoite: Havainnoillistaa palveluihin kohdistuvat hyökkäykset ja antaa tietoa puolustautujalle

- Vaikeus: Helppo

- Aika: 30 min

- Hinta: 0- 1 € / vrk (riippuen käytetäänkö pilviratkaisua vai omia laitteita)

T-Pot

T-Pot on itseasiassa kokoelma hunajapurkkeja, jotka simuloivat erilaisia yleisiä palveluita ja portteja. Kokoelma asentuu automaattisesti sisältäen kaikki datan ja lokien keräykseen ja visualisointiin tarvittavat palvelut. Lisäksi se lähettää telemetria-tietoa automaattisesti eteenpäin, tarjoten siten yleishyödyllistä tilannekuvaa tietoturvasta: https://sicherheitstacho.eu/ Lisäksi saadun tiedon voi ohjata omiin lokeihin tai palveluihin näin halutessaan. Projektina sen käyttöönotto on helppo ja palkitseva.

https://github.com/telekom-security/tpotce

Asennus

T-Potin voi asentaa joko pilveen tai omalle laitteelle. On huomattava että hunajapurkille pitää sallia kaikki liikenne kaikkiin portteihin, jotta sitä vastaan saataisiin maksimaalinen hyökkäyskiinnostus. Tällöin oman verkon DMZ on tarpeen.

Julkipilvestä tulee kustannuksia, mutta esim Googlen pilvi-palvelut tarjoavat tällä hetkellä 300 € kokeilurahaa. Siksi se oli luonteva valinta päästä heti käsiksi tietoon turvallisesti.

Asennus kestää noin puolisen tuntia ja Cyber-99 tarjoaa tähän hyvät ohjeet:

Näitä seuraamalla T-Pot asentuu Google Cloudiin ja saat näkyvyyden hyökkäyksiin.

Päivitys:

1. Kannattaa ottaa suositellun virtuaalikoneen sijaan seuraava, tehokkaampi malli. Suorituskyky loppuu ja kone kaatuu usein.

2. Asenna monitorointi ohjeiden mukaan: https://cloud.google.com/monitoring/quickstart-lamp (ei Apachea)

3. Laita health check hälyttämään koneen toiminnasta ja harkitse uptimerobot.com hälytystä myös

Tulokset

Sisäänkirjautumisen jälkeen Kibanan kautta saat pääsyn valmiiksi luotuihin visualisointeihin.

Jo viidentoista minuutin aikana näkee miten paljon hyökkäyksiä tehdään tätä julkista osoitetta vastaan.

Voit nähdä läpi erilaisten hunajapurkkien millaisia salasanoja palveluihin koitetaan. Luonnollisesti kannattaa varmistaa ettei näitä missään nimessä käytetä,

Vastaavasti myöskin tietyt käyttäjätunnukset kannattaa poistaa tai laittaa automaattisesti blokkaamaan kirjautujan IP-osoite.

Suricatan tunnisteiden kautta näkee mitkä tekniikat ovat tällä hetkellä hyökkääjien suosiossa.

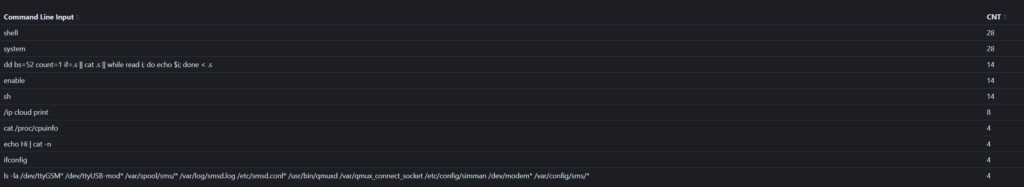

Myös shell komennot tallennetaan automaattisesti.

Kaikkiaan voi todeta että saadut tiedot tukevat hyvin puolustautujan tiedonsaantia.

Kohdatut ongelmat

Kirjautuminen ei varsinaisesti toimi kuin asennuskuvauksessa, vaikka virtuaalikoneelle tekee oman tilin. Tästä huolimatta tietoihin kuitenkin pääsee käsiksi Kibanan kautta. Lisäksi ilmeisesti hyökkäysvoluumista johtuen saattaa kone kipata nurin, jos jokin innostuu kokeilemaan reippaammin bruteforcea. Tällöin virtuaalikoneen voi resetoida Google cloudin kautta ja muutaman minuutin päästä kaikki toimii taas normaalisti.

Loppusanat

Jo muutaman päivän pikakokeilulla T-Pot osoittaa tarjoavansa hyödyllistä tietoa. Muutamia kehitysajatuksia:

- Rajoittaa pääsy hyökkääjälle vain tietyn kanavan kautta

- Automaattisesti siirtää IP, salasana ja käyttäjänimitieto ajastetusti toiselle palvelimelle

- Ajastaa uudelleenkäynnistys

- Siirtyä omalle koneelle ja DMZ:lle

Kokeile ihmeessä!